Publié initialement à : https://korben.info/n-0day.html

Dossier passionnant sponsorisé par Norton by Symantec

Les 0Day, vous en avez surement déjà entendu parler. Heartbleed, Shellshock, POODLE vous disent peut-être quelque chose mais savez vous ce qu'est vraiment une faille zero day ? Comment elles sont découvertes ? Et à qui profitent-elles ?

Je vous propose aujourd'hui de découvrir tout ça dans ce dossier ainsi que les bons réflexes à avoir pour limiter la casse.

Qu'est ce qu'un Zero Day ?

Les failles de type 0day, sont des failles de sécurité pour lesquelles il n’existe pas encore de correctif. Elles peuvent concerner des logiciels, des sites web ou n’importe quelle autre application.

Hé oui, rien n’étant parfait dans ce bas monde, il en va de même pour le code informatique. Malgré tous les efforts déployés par les développeurs pour produire du code dit sécurisé, il arrive que des bugs ou des failles d’importance relative se glissent dans les projets.

C’est d’ailleurs principalement pour cette raison que nous devons régulièrement mettre à jour nos applications, que ce soit sur mobile ou sur desktop. Il est en effet impossible de découvrir l’intégralité des failles présente dans un code, avec un simple audit de quelques jours.

La découverte de ces failles se fait sur la durée, soit par les équipes de développement de la société, soit par des chercheurs indépendants ou travaillant pour des sociétés dont les 0Day sont le coeur du business (mais j'y reviendrai plus tard).

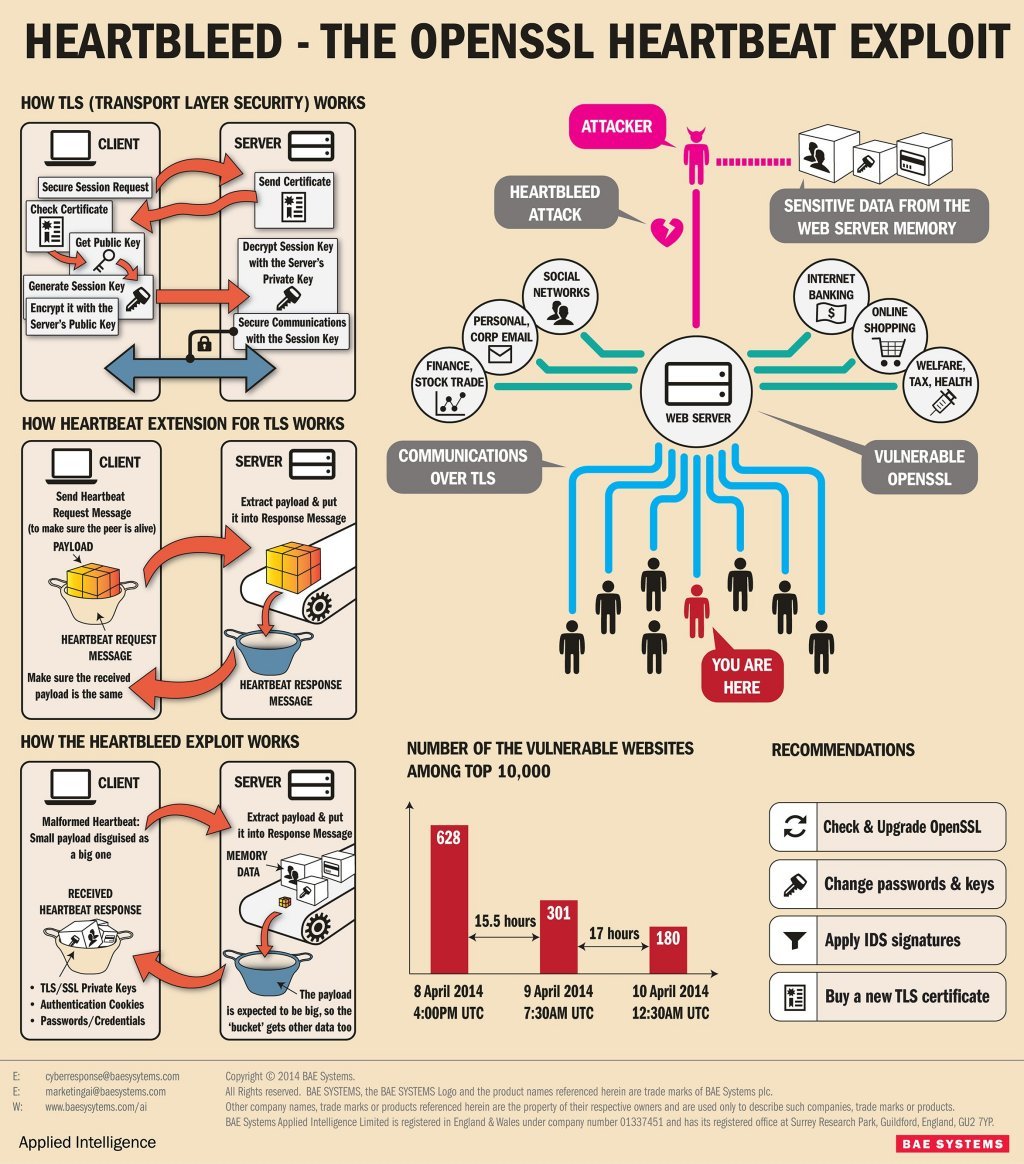

En avril 2014, les chercheurs en sécurité de Google sont tombé sur une vulnérabilité présente à l'intérieur de la bibliothèque cryptographique OpenSSL. Petit problème, OpenSSL est utilisé sur les 2/3 des sites web qui utilisent HTTPS mais aussi par les téléphones Android. Heartbleed était né.

Correctement exploitée, cette faille 0Day permet de récupérer des informations supposées être sécurisées sur n'importe quel serveur utilisant OpenSSL. Des audits ont montré que cette vulnérabilité avait été exploitée plusieurs années avant sa découverte par les ingénieurs de Google.

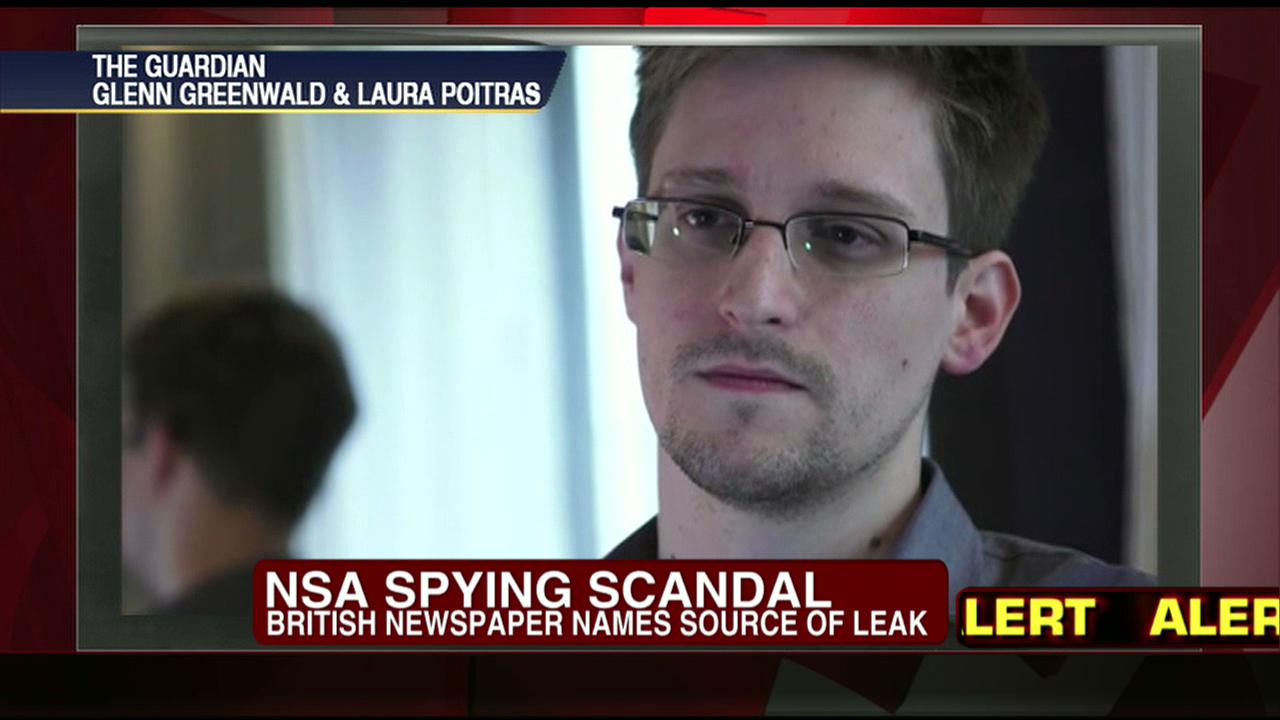

S'appuyant sur les révélations de Snowden, les médias qui se sont emparés de l'affaire, ont supposé, sans en avoir la preuve formelle, que le gouvernement américain avait connaissance du problème et l'exploitait à des fins d'espionnage ou dans ses différentes enquêtes.

Quelques mois plus tard, en septembre 2014, ce fut au tour de ShellShock de faire le buzz, touchant la plupart des distributions Linux et OSX au niveau du shell Unix Bash. ShellShock permet à un attaquant de lancer les commandes de son choix sur les serveurs vulnérables et ainsi obtenir toutes les informations et fichiers qu'il désire. Notez bien que cette faille était présente dans le Bash depuis 22 ans... Et comme elle est très simple à exploiter, dès sa découverte, les cybercriminels l'ont utilisé pour déployer des clients de botnet sous OSX et Linux.

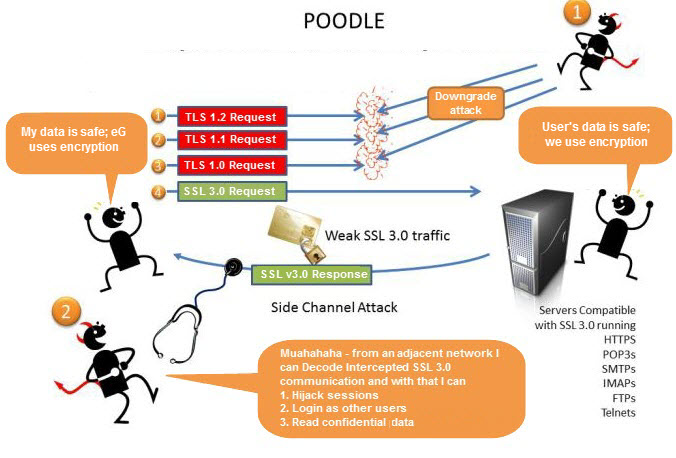

Et plus récemment, c'est POODLE qui a fait parler d'elle. Cette faille 0Day, découverte elle aussi par les équipes de Google, touche le protocole SSLv3 et permet grâce à une attaque de type Man In The Middle, d'intercepter les données chiffrées envoyées par la machine de la cible.

Il n’est pas rare non plus d’observer des 0Days dans des logiciels très populaire comme le player Flash, la machine virtuelle Java, ou dans des CMS comme Wordpress, Drupal ou encore Joomla.

Ce qui fait la force d'un Zero Day, c'est sa confidentialité. Une fois que la faille est connue et documentée, les logiciels sont patchés et elle ne présente plus aucun intérêt.

Dans l'attaque qui a vidé Sony Picture Entertainment en Septembre de l'année dernière, ce sont aussi des 0Days qui ont été utilisés pour pénétrer dans le réseau interne de l'entreprise. L'attaquant a préparé un email contenant un malware capable d'exploiter ces failles inconnus et l'a envoyé à un ou plusieurs employés de Sony. Ce qui devait arriver arriva et les ordinateurs de la société furent rapidement sous le contrôle de l'attaquant. L'utilisation de Zero Day dans une attaque de ce type fait qu'une entreprise peut difficilement bloquer le malware en amont. Quand elle découvre l’intrusion, il est déjà trop tard.

Et ça se trouve comment des ZeroDay ?

Depuis longtemps, les hackers s’échangent ces failles 0day sous le manteau, le plus souvent pour de l’argent. Mais depuis plusieurs années, c’est devenu un véritable business qui peut rapporter gros !

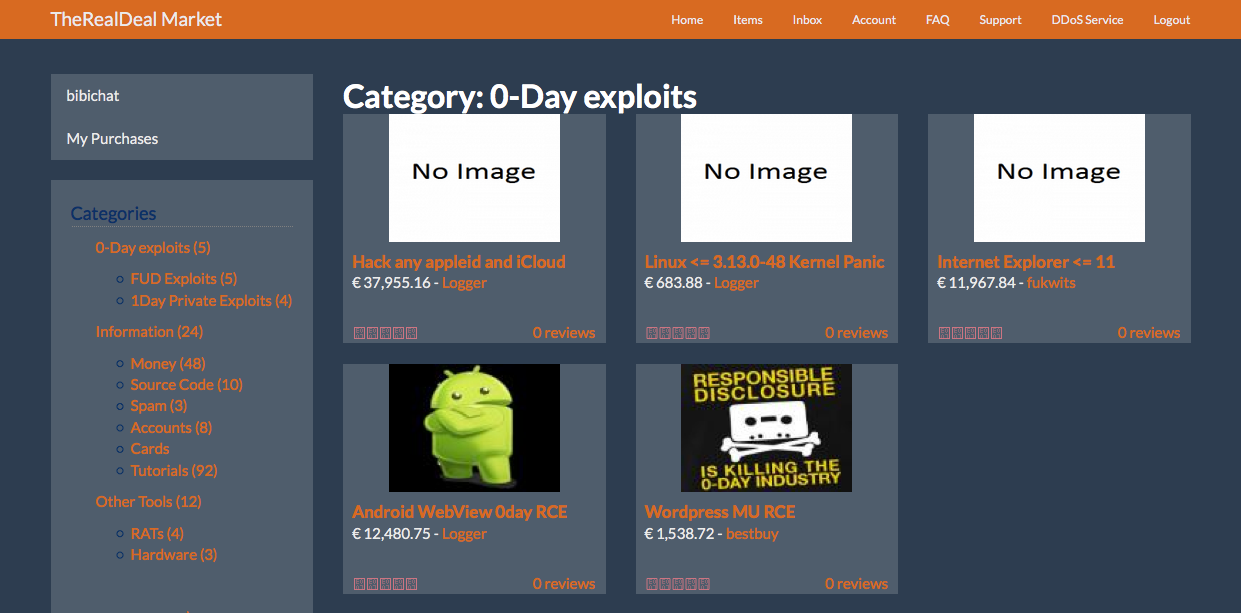

En effet, grâce au développement de réseaux chiffrés comme Tor ou Freenet, ce sont de véritables places de marchés qui se sont constituées pour faciliter la revente de 0days.

TOR (The Onion Router) est un réseau décentralisé et chiffré qui permet de surfer tout en protégeant son anonymat. Vous trouverez plus d'infos sur TOR ici.

TOR (The Onion Router) est un réseau décentralisé et chiffré qui permet de surfer tout en protégeant son anonymat. Vous trouverez plus d'infos sur TOR ici.

En début d’année, TheRealDeal Market a vu le jour. Accessible via Tor, donc de manière totalement anonyme, il est possible d’y acheter des informations bancaires, des logiciels de hacking et bien sûr des 0days, en payant tout simplement en Bitcoin. Si avez suivi l’affaire SilkRoad, c’est un peu le même genre de place de marché, sauf que ça concerne du code et pas uniquement de la drogue ou des armes.

Les prix sont assez élevés et il n’est pas simple pour les acheteurs de savoir si ça fonctionne vraiment car les vendeurs n’en révèlent pas le code avant la vente. On y trouve par exemple, une méthode permettant de pirater des comptes iCloud pour la "modique" somme de 37 955 $. Une autre 0day permettant de s’attaquer à des téléphones Android est proposé pour un peu plus de 12 000 $. C'est qui s'appelle le Black Market et c'est parfaitement illégal.

Mais le vrai marché n’est pas là. Si les 0Days rencontrent un tel succès c’est qu’ils intéressent surtout les gouvernements. En 2013, le gouvernement américain, pour le compte de la NSA, a dépensé plus de 25 millions de dollars en achats de 0Day. Les experts estiment que cela correspond à une fourchette de 100 à 625 vulnérabilités ajoutées au portefeuille de l'Oncle Sam. Sans oublier le FBI qui vient de reconnaître utiliser des Zero Day dans ses enquêtes.

Mais les Américains ne sont pas le seuls et des pays comme le Royaume-Uni, la Russie, l'Inde, le Brésil, l'Iran ou encore la Corée du Nord sont connus pour leur amour du Zero Day. La demande internationale étant là, des sociétés comme Vupen (société originaire de France), ReVuln, Arc4dia ou Zerodium, avec pignon sur rue, en ont fait leur fond de commerce. C'est ce qui s'appelle le White Market et c'est parfaitement légal.

C'est assez douteux comme business car au lieu d'améliorer le niveau de sécurité global, les gouvernements préfèrent laisser les entreprises et les particuliers dans l'ombre pour tirer profit de ces failles à des fins d'espionnage. Toutefois, cela risque d'évoluer dans le temps, car de plus en plus de sociétés, de pays et d'organisations demandent à ce que le marché des Zero Days soit régulé.

Parfois, comme ce fut le cas dernièrement avec Zerodium, ces vendeurs de failles offrent de fortes récompenses (ce qu’on appelle des Bugs Bounty) à tous ceux qui leur livreront sur un plateau des failles critiques comme sur le dernier iOS9. Je pense que ça ne doit pas beaucoup plaire à Apple mais il faut savoir que ce genre de faille iOS peut se revendre très facilement et pour plusieurs millions de dollars, à un gouvernement.

C'est une équipe d'experts en sécurité dont on ne connait pas l'identité qui d'ailleurs a décroché le gros lot le 1er novembre dernier. Il y a donc une faille dans iOS 9.1 et 9.2 et personne ne peut actuellement la corriger. Les possesseurs d'iPhone et d'iPad sont donc potentiellement les futures cibles de l'organisation qui aura acheté cette 0day à Zerodium.

La plupart du temps, ces 0Days sont exploités en interne, par les gouvernements pour faire du renseignement mais il arrive aussi qu'elles soient transmises à d’autres sociétés qui les intègrent dans leurs malware comme ce fut le cas avec Duqu et Regin.

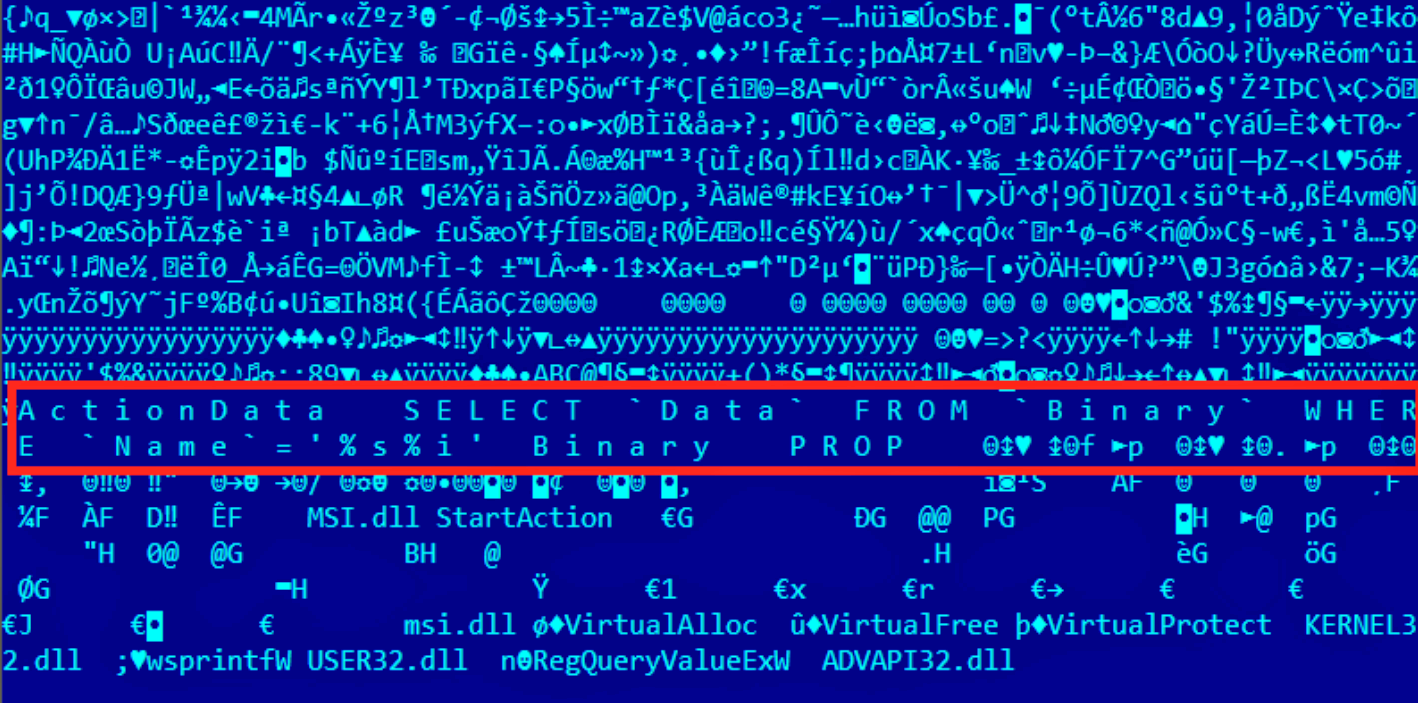

Regin est un outil de cyber-espionnage qui a été utilisé pour attaquer des centaines de sociétés privées, des établissements de recherche et des services gouvernementaux à travers le monde. Découvert par Symantec dès l'automne 2013, ce vers très furtif est utilisé pour collecter des données, prendre le contrôle des ordinateurs visés, dérober des mots de passe ou encore capturer ce qui se passe sur l'écran de l'ordinateur et les transmettre. Pour s'implanter dans un réseau, Regin utilise des failles zero day et s'il a réussi à passer inaperçu pendant longtemps, c'est grâce à sa signature anodine et son code chiffré. De plus, il stocke ses données dans un système de fichiers virtuel lui aussi entièrement chiffré, et transmet celles-ci en utilisant des commandes ICMP et ping encapsulées dans des cookies (HTTP) et des trames TCP / UDP forgées pour l'occasion. Il semblerait que Regin soit le produit d'un travail étatique qui aurait coûté plusieurs centaines de milliers de dollars. En se basant sur différentes sources et sur les révélations d'Edward Snowden, Regin serait l’œuvre de la NSA et du GCHQ (service de renseignement britannique).

Dernier exemple en date, le cas de Butterfly (connu aussi sous le nom de Morpho), un groupe de cyber criminels qui opèrent dans l'ombre depuis des années et qui grâce à un zero-day présent dans Java, ont pu compromettre de grandes sociétés comme Microsoft, Twitter, Apple ou encore Facebook. Dans son analyse du groupe Butterfly, Symantec parle aussi d'un second zero-day touchant Internet Explorer 10 qui aurait permis au groupe de s'infiltrer dans le réseau de grosses sociétés pharmaceutique, des cabinets d'avocats, des exploitants pétroliers et miniers ainsi que diverses sociétés technologiques. Leur objectif est de dérober des informations sensibles et de les revendre ensuite.

C'est en anglais mais l'enquête qu'a fait Symantec à ce sujet est absolument passionnante et très détaillée. C'est encore plus captivant qu'un roman d'espionnage.

Butterfly : Découvrez les méthodes de ce groupe de cyber criminels

Heureusement, ce scénario très sombre n’est pas celui de toutes les failles 0day. Certains chercheurs en sécurité font ce qui s’appelle du Responsible Disclosure. Cela veut dire que s’ils découvrent une nouvelle faille dans une application, ils préviennent l’éditeur pour que ce dernier corrige la faille. C’est seulement après la correction que le chercheur en sécurité présente alors sa découverte à la communauté.

Une initiative remarquable est celle de la Zero Day Initiative qui permet aux chasseurs de 0Days de se faire rémunérer pour leur découverte tout en divulguant la vulnérabilité de manière responsable et dans un but correctif.

Mais alors ? Comment se protéger des ZeroDay ?

Il n'y a pas, à proprement parler, de méthode miracle pour se protéger d'une faille Zero Day. Par définition, un Zero Day n'est pas encore connu, donc c'est plutôt difficile à prévoir. Toutefois des solutions existent pour prévenir le mieux possible, ce genre de choses.

Un audit continu

Plutôt que de programmer un audit de sécurité une fois par an, il est plus efficace d'initier un bug bounty. Ainsi, en offrant une récompense aux chercheurs en sécurité qui découvrent des failles dans votre application ou votre site, vous contournerez une partie du marché noir et vous profiterez d'un audit en continu.

Beaucoup de sociétés de la Silicon Valley se sont mises au bug bounty ces dernières années mais des sociétés françaises comme Deny All ou Qwant pratiquent aussi cette discipline. Pour avoir un bon aperçu des Bug Bounties actuellement proposés, je vous invite à vous rendre sur le site FireBounty.com.

Facebook propose des récompenses à partir de 500 $ à tous ceux qui y découvrent des failles de sécurité. Au total, ils ont dépensé plus d'un million de dollars en 2 ans de bug bounty. Google, quant à lui offre des récompenses allant de 100 $ à 20 000 $ en fonction de la criticité de la faille. La plupart des récompenses distribuées tournent autour des 1000 $. Microsoft pour contrer le marché des Zero Day propose des récompenses jusqu'à 150 000 $ pour les bugs les plus critiques. Enfin, Mozilla tourne autour de 3 000 $ par faille découverte.

Une bonne séparation des privilèges

Sur un serveur, il est important de configurer chaque service pour qu'il tourne avec le moins de privilèges système possible. Et chaque service doit tourner sur un compte utilisateur différent. Ainsi, en cas de compromission d'un des services, les droits que l'attaquant pourra exploiter seront limités.

Et concernant les utilisateurs de postes de travail, il vaut mieux limiter au maximum leurs droits sur la machine et le réseau. Et s'il doit y avoir des comptes Administrateur, il est plus sage de leur bloquer l'accès au web et aux emails pour éviter toute exécution malencontreuse de pièce-jointe vérolée.

Concernant ce renforcement du contrôle des accès, il y a sous Linux des outils comme SELinux, AppArmor ou encore Grsecurity qu'il est indispensable de mettre en place.

Et sous Windows, vous avez EMET (Enhanced Mitigation Experience Toolkit) qui vous permettra de sécuriser les environnements Windows.

Faire les mises à jour

Que ce soit chez les particuliers ou sur un parc informatique d'entreprise, il est plus simple de disposer d'un environnement logiciel et matériel homogène et de faire systématiquement les mises à jour pour l'ensemble du parc.

On l'a vu avec les derniers Zero Day dans le player Flash ou dans la machine virtuelle Java, il est aussi recommandé de réduire au maximum toutes les extensions inutiles présentes dans Chrome, Firefox...etc afin de réduire la surface d'exposition aux attaques.

Utiliser un logiciel de protection

Sentinel de Core Security est un outil en ligne de commande qui permet de protéger des binaires Windows 32 bits contre les attaques 0 Day ou de failles connues. Il sait simplement détecter les modifications dans les instructions en mémoire, comme des débordements, de la modification de pointeurs, ou de la corruption mémoire.

Et pour les particuliers, il est important d'installer une solution de sécurité qui tient compte de la menace Zero Day. Avec Norton Security, l'utilisateur est protégé des failles de sécurité grâce à une protection pro-active contre les exploits Zero Day et cela sur tous ses appareils.

Proactive Exploit Protection: Avec un nombre record de 35 vulnérabilités zero-day découvertes rien que cette année, les cybercriminels exploitent ces failles détectées dans les logiciels pour propager des programmes malveillants et voler des informations. Le déploiement d'un correctif demandant en moyenne 59 jours, Norton propose une solution novatrice qui permet de protéger les utilisateurs avant qu'une vulnérabilité ne soit rendue publique. La solution Proactive Exploit Protection bloque automatiquement les vulnérabilités zero-day, qui ne sont pas toujours réparées, corrigées ou rétro-portés sur les versions plus anciennes des logiciels tiers vulnérables.

Proactive Exploit Protection: Avec un nombre record de 35 vulnérabilités zero-day découvertes rien que cette année, les cybercriminels exploitent ces failles détectées dans les logiciels pour propager des programmes malveillants et voler des informations. Le déploiement d'un correctif demandant en moyenne 59 jours, Norton propose une solution novatrice qui permet de protéger les utilisateurs avant qu'une vulnérabilité ne soit rendue publique. La solution Proactive Exploit Protection bloque automatiquement les vulnérabilités zero-day, qui ne sont pas toujours réparées, corrigées ou rétro-portés sur les versions plus anciennes des logiciels tiers vulnérables.

Côté serveur, un bon WAF (Web Application Firewall) sera très utile. Pour les non-professionnels qui ont des sites web, je recommande d'ailleurs la mise en place de Cloudflare ou de CloudProxy (par Sucuri) pour protéger leurs sites à moindre frais.

Jeter un œil aux logs et faire des sauvegardes

Régulièrement, regardez ce qui se passe dans les logs afin de détecter toute action suspecte. Et même si ça semble inutile de le rappeler, pensez toujours à faire des sauvegardes.

Former ses collaborateurs

Il faut leur expliquer les règles de la sécurité informatique, leur demander d'être vigilant, leur exposer les risques...etc. Il est important que les gens autour de vous prennent conscience qu'ouvrir une pièce-jointe n'a rien d'anodin. Et que s'ils sont des droits limités, ce n'est pas pour les embêter mais pour une excellente raison qui est de protéger leur entreprise.

Pour vous aider à faire cela, je vous recommande le petit guide de l'ANSSI sur les bonnes pratiques à avoir chez soi et en entreprise.

Cliquez ici pour découvrir ce document

Conclusion

Voilà, vous en savez un peu plus sur ces fameux zero-days dont tout le monde parle à longueur de journée. Les gouvernements ont leur part de responsabilité car ils encouragent ce marché des failles de sécurité et les sociétés qui ne font pas de bug bounty mais se contentent de simples audits, mettent leurs utilisateurs ou leur clients à la merci des cybercriminels.

Vous l'aurez compris, il n'est pas simple d'éviter ce genre de failles mais une bonne hygiène de sécurité, un bon antivirus et un audit en continu (grâce aux bug bounty) peut déjà faire beaucoup.

Bref, j'espère que ce dossier vous aura plu et que vous en aurez retiré quelque chose.

Bonne journée à tous !