Publié initialement à : https://korben.info/vol-de-code-2fa-restez-vigilant.html

J'encourage tout le monde depuis des années à activer l'authentification double facteur (2FA) sur un maximum de services. Mais il arrive parfois que certaines personnes mal intentionnées déjouent la sécurité et réussissent à se connecter à des comptes qui ne leur appartiennent pas.

A ce niveau, pas de mystère. Si ça vous est arrivé, cela doit probablement coller à l'un de ces scénarios.

- Vous avez été infecté par un malware, donnant ainsi la possibilité à l'attaquant de récupérer le code 2FA à votre insu, au moment où vous l'entrez dans le formulaire concerné ou juste après, une fois votre compte déverrouillé par vos soins.

- Si le code 2FA est envoyé par SMS et que vous êtes ciblé par l'attaquant, celui-ci peut, en accédant au réseau SS7 encore utilisé par les opérateurs, intercepter le SMS. Ça demande un peu plus de taf, mais c'est possible.

- Via une campagne de phishing. En cliquant sur un lien non légitime, il est possible que vous vous soyez retrouvé sur un clone du site de votre banque ou de votre webmail. Vous avez alors entré vos identifiants (intercepté par l'attaquant) et on vous demande ensuite d'entrer le code 2FA (demandé par l'attaquant). Comme vous avez l'impression d'être sur le vrai site, vous ne vous méfiez pas et hop, si l'attaquant agit suffisamment vite, il peut utiliser votre code 2FA et vos identifiants et accéder à votre compte. Tout est une question de timing et la procédure peut être automatisée.

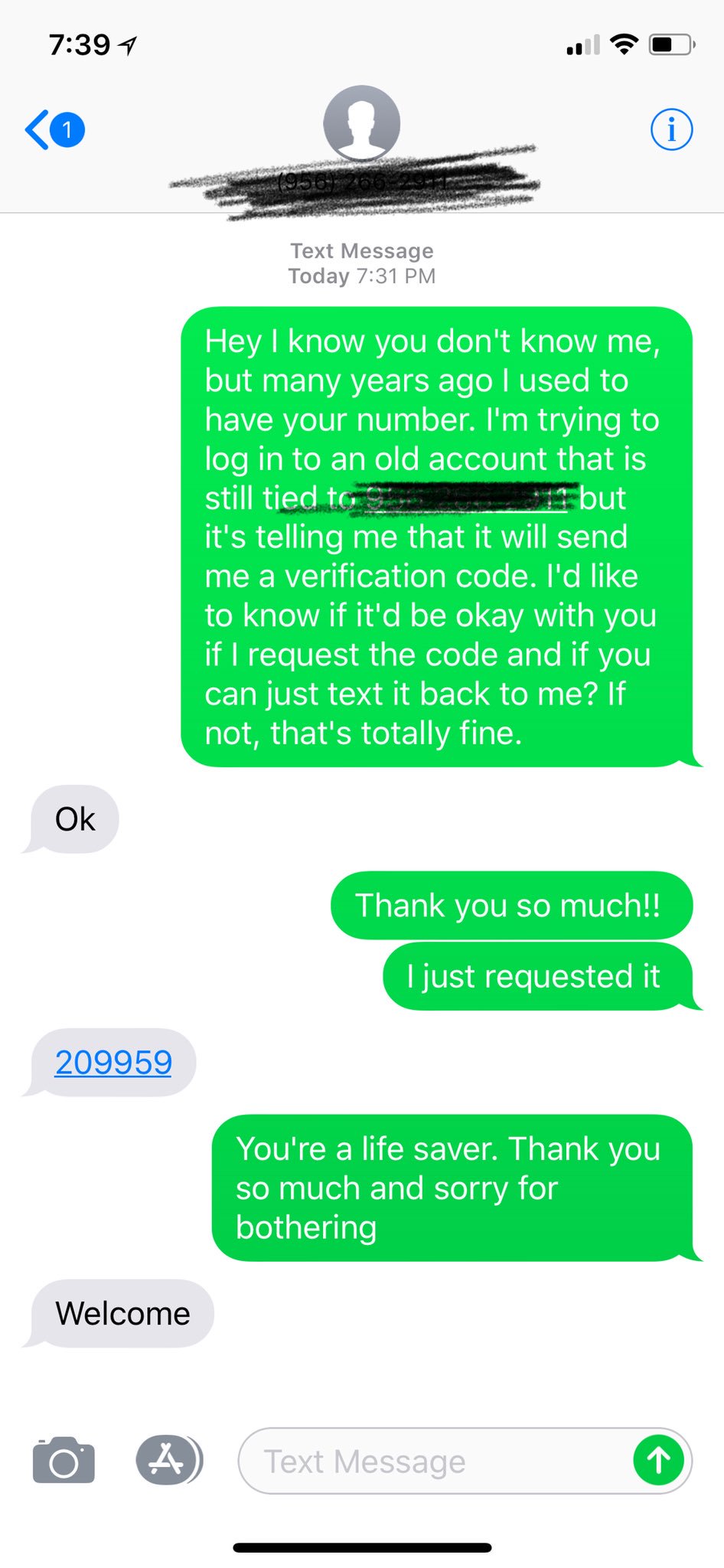

- Enfin, le scénario le plus courant, c'est celui du social engineering. Et c'est d'ailleurs la raison d'être de cet article, car j'ai trouvé cette image énorme et je voulais absolument la partager avec vous. Je suis tombé il y a quelques jours via Twitter sur ces quelques messages envoyés par SMS qui ont permit à l'attaquant de récupérer un code 2FA sans aucun problème.

Pour ceux qui ne parlent pas anglais, en gros, l'attaquant envoie un SMS à sa cible, expliquant qu'il est l'ancien propriétaire du numéro de téléphone et qu'il souhaite se connecter sur l'un de ses vieux compte en ligne. Il demande alors à la cible si elle peut lui transférer le code qu'elle va recevoir. Et voilà...

Bref, comme souvent, c'est avant tout un sérieux problème entre la chaise et le clavier. Un manque de vigilance et un abus de confiance.

Pour se protéger, il vaut donc mieux utiliser une application type authenticator plutôt qu'un envoi par SMS du code 2FA et surtout rester vigilant à chaque instant. Ce n'est pas très compliqué, mais vérifiez bien à chaque fois qu'un service vous demande un code 2FA, que vous êtes bien sur un site légitime et que vous y avez accédé en direct et pas en cliquant sur un lien contenu dans un email obscur.

Et si ce n'est pas encore fait, activez le 2FA ! Il y a de nombreux sites qui le proposent.