Publié initialement à : https://korben.info/une-faille-0day-dans-virtualbox-comment-vous-proteger.html

Mi-2017, le chercheur en sécurité Sergey Zelenyuk, basé à St Petersbourg en Russie, a trouvé une vulnérabilité dans VirtualBox qui permettait de s'échapper de la VM pour agir sur le système d'exploitation hôte.

Oracle a mis 15 mois (!!) à la patcher et cela a passablement énervé Sergey. C'est pourquoi ce dernier a décidé de publier directement les détails d'une nouvelle faille semblable, qui permet via un enchainement de bugs, d’exécuter un code malicieux capable de s'échapper de la VM (l'OS guest) pour se lancer sur l'OS de l'hôte.

Autant dire que ça craint, car VirtualBox est très utilisé par les chercheurs qui analysent des malwares. Et les cybercriminels pourraient profiter de cette faille zeroday pour sortir des VM utilisées pour les analyses et ainsi perturber le travail des experts en sécurité.

Voici une démonstration d'exploitation de la faille :

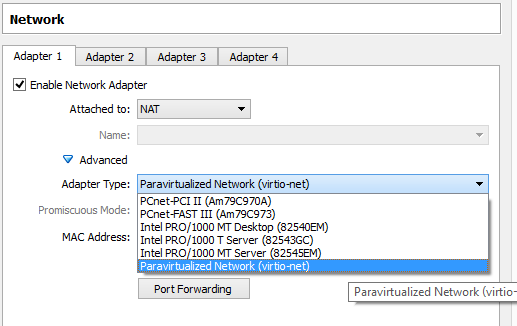

La faille touche la carte réseau virtuelle Intel PRO/1000 MT Desktop (82540EM) lorsque le mode réseau utilisé est le NAT.

Pour se protéger, en attendant le patch (dans 15 mois ???), il faut changer la carte réseau des machines virtuelles et choisir PCnet ou Paravirtualized Network. Et si ce n'est pas possible, changez au moins le mode réseau pour autre chose que NAT.